奥地利的研究人员在英特尔处理器中发现了一个漏洞,该处理器在芯片中内置了一个电表。

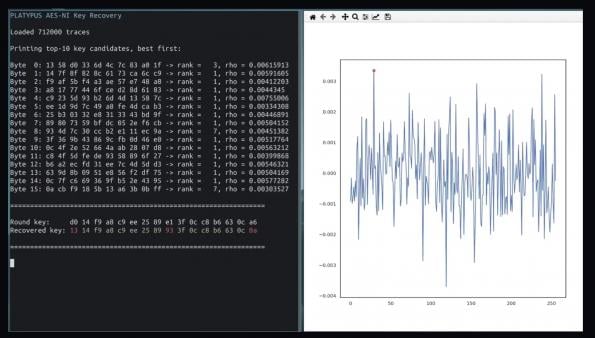

格拉茨科技大学(Graz University of Technology)的研究团队利用对电表的非特权访问,暴露处理器的功耗,从而推断数据并提取密码密钥。

通过经典电力侧通道攻击,对手通常附加示波器以监测设备的能量消耗。与2015年英特尔桑迪桥CPU,英特尔推出了运行的平均功率限制(RAPL)接口,允许监控和控制软件中CPU和DRAM的功耗。不幸的是,目前的Linux驱动程序的实现给出了对其测量的每一个不平等的用户访问,而该团队开发了一个名为鸭嘴兽的工具来展示风险。

幸运的是,与真正的示波器相比,RAPL接口的更新周期较低。RAPL接口的带宽为20 kHz,而示波器的带宽范围为几GHz。此外,这些值是使用运行平均值进行过滤的,因此很难推断出任何有用的数据。

该团队使用Platypus工具来查看功耗中的变体,以区分不同的指令和不同权重的操作数和内存负载,允许引起加载值。该工具可以进一步推断缓存内的应用程序的应用,断开KASLR,泄漏AES-Ni键并将独立的隐蔽信道建立到芯片中。

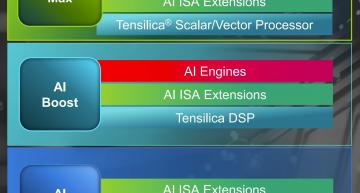

此exproit的关键是英特尔的软件保护扩展(SGX),它在计算机的内存中创建孤立的环境,称为CORMAVES。SGX像处理器本身的安全保险库一样,将强烈的加密和硬件级别隔离结合起来,以保护外地程序,以及它们操作的数据,即使针对非常高级类型的恶意软件,甚至损害了操作系统,管理程序或固件(BIOS)。

研究人员将血小板电源分析工具与SGX步骤的精确执行控制组合。这会通过重复在SGX Chancave内的单个指令重复执行Intel Rapl的有限测量功能的障碍。使用此技术,团队从SGX Chancave中恢复了MBed TL处理的RSA密钥。

在Linux上,